Z twojego wyszukiwania jest oczywiste, że aplikacja, która cię niepokoi lub powoduje problemy i chciałbyś ją zablokować. Niestety masz problem ze zrozumieniem, jak zablokować program w zaporze w systemie Windows 10.

Pokazałem ci, jak możesz to zrobić, i zamierzali wcisnąć małą informację o tym, czym jest zapora i jak działa. Po przeczytaniu tego dowiesz się o wiele więcej o zaporach i jak z nich korzystać.

Co to jest zapora?

Ma znakomitą nazwę i jest to genialna i niezbędna cecha każdego wyrafinowanego sprzętu. Routery , serwery, komputery, laptopy, bramy, inteligentne urządzenia itp., Wszystkie powinny mieć wbudowaną zaporę ogniową.

To system, filtr, który oddziela dobro od zła. Ponieważ jesteśmy połączeni bardziej niż kiedykolwiek i lekko przyjmujemy połączenie, możemy powiedzieć, że zapora jest niezbędnym elementem. Zasadniczo jest to tarcza dla naszych urządzeń.

Jak działa zapora?

Istnieją cztery funkcje, które każda zapora powinna być najbezpieczniejsza. Chociaż istnieją zapory ogniowe, które działają z jedną z tych funkcji, z kombinacją tych funkcji i wszystkich czterech:

- Filtrowanie IP pakietu : Jeśli wcześniej zidentyfikowano zagrożenia pochodzące z określonego adresu IP, a pakiety mają ten adres IP , zapobiec im wejścia do naszego urządzenia i opuszczenia urządzenia, jeśli pochodzą od nas.

- Kontrola stanowa: Jeśli istnieją pakiety, które nie są częścią legalnego połączenia, zostaną usunięte lub uniemożliwione wejście do naszej sieci. Zapora skanuje nagłówki pakietów danych, aby ustalić, czy połączenie jest uzasadnione.

- Usługa proxy: Zapora odzwierciedla urządzenie łączące się z siecią, i nie ma bezpośredniego połączenia z urządzeniem. Chroni twoją lokalizację przed złośliwymi atakującymi i złośliwym kodem.

- Głębokie kontrola pakietów: Przed otrzymaniem lub wysłaniem jakichkolwiek pakietów danych z urządzenia zapora może odszyfrować i zaszyfrować je, aby zidentyfikować dowolny obecny złośliwy kod w pakietach, zanim dotrą do miejsca docelowego.

Firewall wyjaśnił

Rodzaje ataku na zaporę

Istnieje kilka rodzajów ataków, które mogą wystąpić bez nas, nawet wiedząc, ponieważ mamy świetną zaporę ogniową. Ataki te obejmują ataki DOS, ataki tylne, ataki zdalne, spam, wirusy itp.

1. DOS

Ataki DOS (odmowa usługi) powinny wyłączyć usługę lub maszynę uruchamiającą tę usługę, aby inni użytkownicy nie mogli do niej uzyskać. Atak odmowy serwisu jest bardzo wygodny i łatwy do wykonania.

Ukierunkowany serwer posiadający usługę (dostarczanie jej) jest zalany aktywnością (ruch). Jest przeciążony i zamyka się, ponieważ to kolejna logiczna rzecz do zrobienia. Usługa staje się niedostępna przez pewien czas.

Ataki Dos wyjaśniły

2. Ataki tylne

Po wykonaniu ataku backdoora część strategii bezpieczeństwa jest ominięta. Na przykład masz hasło lub nazwę użytkownika, które jest standardowym poświadczeniem w dowolnym protokole bezpieczeństwa. W przypadku ataku backdoora te referencje są ominięte. Atakujący uzyskuje dostęp do urządzenia.

Co to jest atak backdoor?

3. Zdalne logowanie

Właśnie to sugeruje nazwa. Zdalny atak logowania oznacza, że ktoś będzie kontrolował Twoje urządzenie, tak jakbyś był tym, który wykonał wszystkie działania. Zdalne sterowanie urządzeniem z innego urządzenia może być dość przydatne. To dobra i przydatna opcja.

Jednak hakerzy mogą uzyskać dostęp do danych, które możesz uznać za wrażliwe. Mogą nawet rozpocząć niepożądaną instalację aplikacji lub wyrządzić poważne uszkodzenie pamięci.

4. Spam

Prawdopodobnie natknąłeś się na wiele wiadomości spamowych w swojej skrzynce odbiorczej e -mail. To właśnie może dla ciebie zrobić zapora. Może chronić Cię przed złośliwą pocztą spamową. Atakujący mogą być wytrwałe; Nie zatrzymają się, dopóki nie dostaną tego, czego chcą, i tam wchodzi spam. Ale nasza zapora jest zwykle silniejsza niż spam.

5. Makra

Jeśli używasz Excel przez jakiś czas, prawdopodobnie wiesz, czym jest makro. Jest to zestaw reguł i procesów zintegrowanych z jedną procedurą. Możesz go łatwo uruchomić, klikając przycisk. Cóż, atak makro w dużej mierze opiera się na makrach.

Teraz hakerzy są przebiegli i wiedzą, jak sprawić, by makra prawdopodobnie były lepsze niż większość osób, które używają lub korzystały z Excel. Mogą więc łatwo wykonać atak na nasze urządzenie i zintegrować te makra, aby wykonać poważne procesy.

6. Wirusy

Wirusy mogą się replikować, ponieważ reprezentują małe programy, które rozprzestrzeniają się w sieciach. Oczywiście każdy wirus komputerowy musi mieć twórcę. Są więc tworzone przez ludzką rękę, ale mogą łatwo rozpowszechniać i replikować na wszystkie urządzenia w sieci .

Firewall obrońcy systemu Windows

Firewall obrońcy Windows ma kilka znaczących funkcji. Nazywa się to również zaporą Windows Defender z zaawansowanym bezpieczeństwem. Dzięki warstwowym bezpieczeństwu dane są filtrowane podczas wchodzenia i wychodzenia z sieci.

Ponadto funkcja świadomości lokalizacji sieci przypisuje ustawienia zapory zgodnie z typem sieci, którą odwiedzasz. Wreszcie zapora izoluje twoją sieć z Internetu i innych prywatnych sieci, w których można kontrolować znany i nieznany ruch sieciowy.

Wprowadzenie do zapory systemu Windows

Windows Defender Firewall Najlepsze praktyki

Jak w przypadku każdego innego rodzaju oprogramowania, są pewne rzeczy, które powinniśmy przestrzegać. Najlepsze praktyki mówią nam, która dobra rzecz zrobiła inni ludzie, aby oprogramowanie działało dobrze. Tutaj jest kilka rzeczy, które powinieneś wiedzieć o zaporze obrońcy systemu Windows:

- Domyślnie jest dobre: czasami najlepiej zachować ustawienia domyślne. Tutaj Microsoft wykonał dobrą robotę, ponieważ wartości domyślne zapewniają dokładne podejście do bezpieczeństwa urządzenia i prawie nie masz się czym martwić.

- Dowiedz się o Shields Up: jeśli wiesz, że jesteś w trakcie ataku, np. Zauważysz, że w tle dzieje się coś dziwnego, gdy jesteś na urządzeniu, zawsze możesz użyć funkcji Tarczków, aby zablokować wszystkie połączenia.

- Utwórz reguły wychodzące: w dużych organizacjach jest niezbędna do tworzenia reguł wychodzących dla aplikacji korporacyjnych. Aplikacje te są przeznaczone do określonego zastosowania, więc administratorzy sieci muszą obsługiwać przepisy, aby rządzić sposobem łączenia się z siecią.

- Utwórz reguły aplikacji: najlepiej utworzyć regułę, która skanuje aplikację przed pierwszym uruchomieniem, a nawet przed instalacją. Prawdopodobnie widziałeś wyskakujące ostrzeżenie, które pyta, czy jesteś pewien, że coś zainstalujesz. To jest jeden filtr twojej zapory.

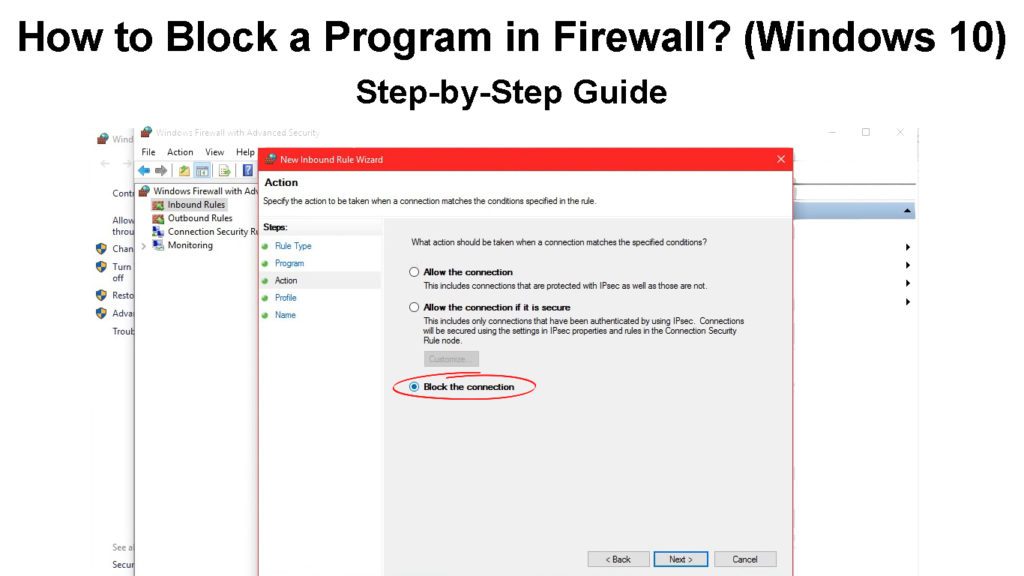

Jak zablokować program w zaporze?

Teraz, gdy znasz funkcje i ochronę, jaką może zapewnić zapora ogniowa, możemy nauczyć się blokować program w zaporze L. Ataki, o których wspominaliśmy, nie mogą się zdarzyć, gdy znasz konkretny program do zablokowania:

- Kliknij pole wyszukiwania i wpisz zaporę systemu Windows. Kliknij pierwszy wynik.

- Po otwarciu kliknij zaawansowane ustawienia na lewym okienku.

- Następnie kliknij sekcję reguł wychodzących.

- Kliknij nową regułę w prawym okienku.

- Gdy pojawi się nowe okno, wybierz program.

- Następnie znajdź plik .exe w tej linii ścieżki programu.

- Kliknij Dalej i nadaj tej regule nazwę.

- Na koniec kliknij zakończenie i gotowe.

W ten sposób zablokowałeś program dostęp do Internetu za pośrednictwem zapory systemu Windows.

Blokowanie programu za pomocą Windows Firewall (Windows 10)

Wniosek

Nauka blokowania programu w zaporze (Windows 10) nie jest tak trudna. Zajmuje to tylko kilka prostych kroków. Pamiętaj, że zapora jest niezbędną warstwą ochrony naszego urządzenia i bez niego nie powinno działać wyrafinowane urządzenie.