Com a tecnologia de hoje e o número de atacantes na Internet , termos como o DMZ são mais importantes para entender do que nunca. A compreensão deste termo ajudará você a proteger sua rede local do público e oferecer vários serviços on -line sem expor seus dados confidenciais. Então, hoje você descobrirá o que é um DMZ e se usá -lo é uma boa ideia.

O que significa DMZ?

O DMZ é abreviado para a zona desmilitarizada e apresenta uma sub -rede que tem o principal objetivo de proteger a rede local da área . Consegue que, por ser uma espécie de camada em frente à rede privada que a Internet pública pode acessar.

Como funciona o DMZ?

Como mencionamos, o DMZ fornece uma camada extra entre as informações privadas em uma rede local privada e o público. A maneira mais fácil de explicar isso é usar um site como exemplo. Digamos que exista um negócio que deseja criar um site para apresentar a clientes em potencial. Este site público deve estar acessível na Internet.

No entanto, o fato de seu público poder colocar em risco toda a rede de negócios interna. É por isso que existem firewalls e outros métodos de proteção em vigor. Se esse negócio escolher muitas precauções de segurança, poderá retardar o desempenho dos sites. Assim, ele deve escolher um número selecionado de métodos de proteção que proteguem a rede privada sem desacelerar tudo.

É aí que entra o DMZ. O DMZ é uma rede em que os servidores públicos estão hospedados e completamente separados e isolados da parte privada que a empresa deseja proteger. A empresa poderia colocar um firewall para filtrar o tráfego entre a rede local e o DMZ.

Além disso, os especialistas recomendam a instalação de outro firewall entre o servidor público e o DMZ. Dessa forma, tudo permanecerá seguro sem diminuir o site e afetar a experiência dos usuários.

Se um invasor desejar acessar a rede local privada, ele teria que passar por um firewall e pelo DMZ antes de chegar aos dados confidenciais. Não é impossível, mas é uma tarefa extremamente difícil, especialmente porque o DMZ possui incríveis sistemas de alerta precoce que informariam que existe uma possível violação dentro da rede.

DMZ explicou

O valor do DMZ

Os especialistas recomendam todos os usuários que desejam oferecer serviços na Internet pública para configurar a rede DMZ. É por isso que um DMZ típico inclui serviços e servidores externos, como email, FTP, VIP, DNS e servidores proxy.

Além de proteger a rede local e dados sensíveis, o DMZ é usado para outros fins. Por exemplo, se uma organização precisar cumprir com determinados regulamentos estaduais, é mais fácil instalar um servidor proxy na rede DMZ. Isso facilitará o monitoramento e o registro das atividades dos visitantes. Além disso, o DMZ permite filtragem mais simples de conteúdo e garante que os funcionários possam usá -lo para acessar a Internet de uma maneira mais segura.

Os usos mais comuns para o DMZ

Como mencionamos, o DMZ é usado para muitas coisas. Mas o mais comum é a proteção contra ameaças. É por isso que os servidores e serviços públicos, em geral, geralmente são instalados na rede DMZ. Se você está se perguntando quais serviços você deve colocar no DMZ, a resposta simples é - todos os serviços que devem estar disponíveis na teia pública. É por isso que existem três tipos de serviços protegidos pelo DMZ com mais frequência do que não.

1. Os servidores FTP

O protocolo de transferência de arquivos apresenta um método de transferência, upload e download de arquivos entre dispositivos ou vários locais na Internet. Como envolve a interação direta com os arquivos, os proprietários precisam tomar algumas etapas de advertência para garantir que o conteúdo crucial permaneça protegido. É por isso que muitos dos servidores FTP estão hospedados na rede DMZ.

2. Os servidores da web

Nós já explicamos a importância do DMZ para servidores da Web. Se você possui um servidor da Web que garante comunicação com um banco de dados interno, tente colocá -lo em uma rede DMZ. Dessa forma, seu banco de dados permanecerá seguro e as informações nesse banco de dados devem permanecer protegidas.

Embora o DMZ seja colocado em frente ao firewall, o que significa que os dispositivos conectados à sua rede local estão protegidos, os especialistas ainda recomendam a instalação de firewalls adicionais na frente do servidor (entre a Internet e o servidor) como uma camada adicional de proteção (para o servidor e para a sua LAN).

3. Os servidores de e -mail

Quando um servidor de email opera dentro da rede DMZ, os usuários podem acessar o banco de dados de email e interagir com ele sem que o exposto a possíveis malware ou ameaças externas. Os e -mails tendem a conter informações confidenciais e credenciais de login que precisam ser protegidos do público. É por isso que eles são frequentemente colocados na rede DMZ. No entanto, o DMZ não o protege de uma ameaça interna. Portanto, não deve ser a única maneira de um usuário se protege do malware.

Por que você deve usar o DMZ?

A primeira e mais importante razão pela qual o uso de um DMZ é uma idéia inteligente é o aumento da segurança da sua rede LAN. Você já está familiarizado com o fato de o DMZ fornecer acesso controlado ao usuário externo. Dessa forma, sua rede interna permanece protegida sem que você restrinja o acesso total ao público.

A camada adicional que você possui deve manter todos os seus dados confidenciais fora do alcance. Caso haja uma violação de segurança, o DMZ avisará pelo menos uma intrusão em potencial, permitindo que você se prepare para o ataque no tempo.

Outros motivos para usar o DMZ

Mencionamos anteriormente que o DMZ tem outros grandes usos, além de criar uma camada adicional entre o público e sua rede local. Por exemplo, impede que fontes externas coletem informações sobre o servidor. Como é um buffer entre suas informações privadas e a Internet, o DNZ protege suas informações de serem coletadas por possíveis invasores que procuram seu próximo alvo. Esse processo é tornado ainda mais desafiador se você tiver firewalls instalados como proteção adicional.

Além do mais, já mencionamos que muitas organizações usam um servidor proxy no DMZ para facilitar o monitoramento e a gravação do tráfego. Isso é especialmente útil para empresas que precisam cumprir os regulamentos estaduais e garantir que todas as informações estão de acordo com os padrões. Além disso, o controle do acesso está presente mesmo sem um servidor proxy, pois o DMZ está realmente controlando o acesso, permanecendo entre a rede local e a Internet.

Finalmente, muitos usuários optam por usar o DMZ, pois ele impede a falsificação de IP. O DMZ não é apenas uma camada que protege suas informações de serem expostas. É também outro serviço que está lá para verificar a veracidade de um endereço IP. Portanto, ele bloqueará qualquer tentativa de falsificação ou pelo menos o alertará sobre uma ameaça potencial no processo.

Por que um usuário regular da Internet precisaria de um DMZ?

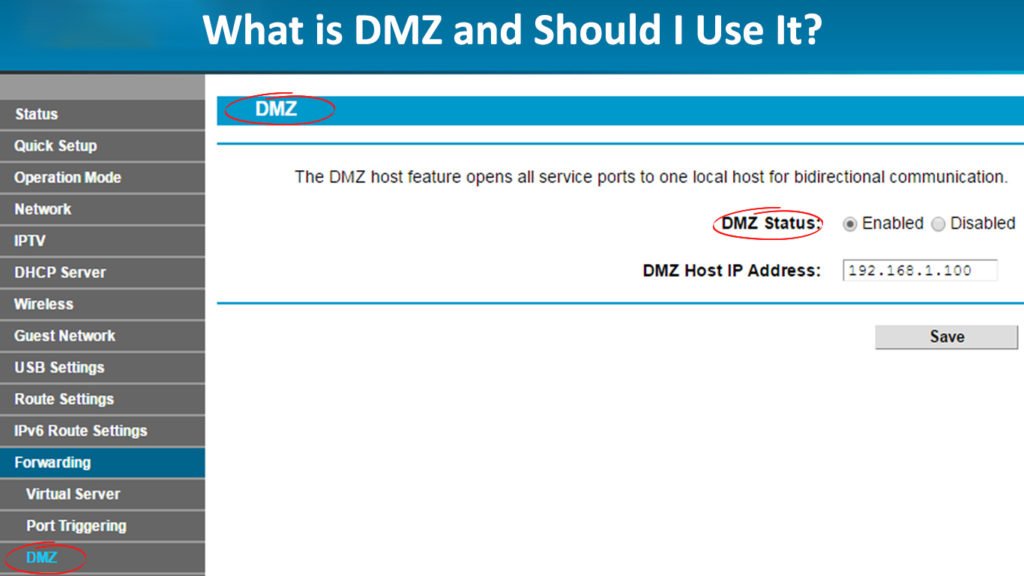

Se você é fã de jogos on -line , provavelmente já ouviu falar da opção DMZ nas configurações do roteador. DMZ em roteadores não é exatamente a mesma coisa que o DMZ explicou acima. Ao ativar o DMZ para um determinado dispositivo (geralmente um console de jogos), você está designando seu console como um host DMZ. O que isso significa na prática é que todas as portas do roteador serão encaminhadas ao host DMZ (seu console). Portanto, todo o tráfego que vem de e para o seu console não passará pelo firewall interno dos roteadores.

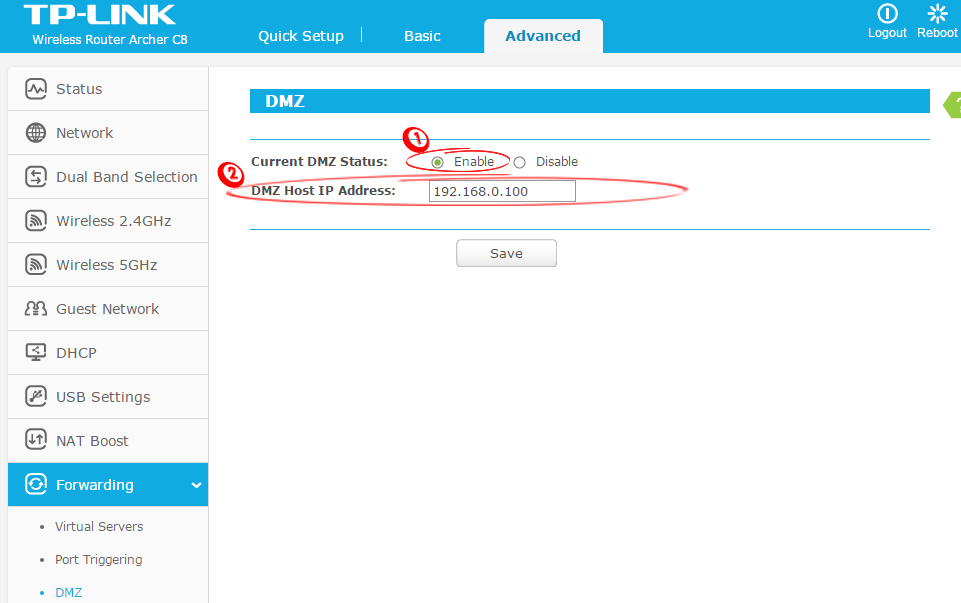

Para tornar seu console um host DMZ, você precisará atribuir um IP estático a ele primeiro (ou fazer uma reserva DHCP). Depois disso, você pode encontrar as configurações do DMZ, habilitá -las e inserir o endereço IP do seu consoles como o servidor DMZ.

Criando um host DMZ (roteador TP-Link)

Criando um host DMZ (Linksys/Cisco Router)

A linha inferior

A rede DMZ é extremamente útil para quem deseja oferecer serviços ao público. A Internet pode ser imprevisível e está cheia de ameaças. É por isso que você deve fazer tudo ao seu alcance para proteger suas informações confidenciais dos atacantes.

O DMZ permite que você tenha uma experiência muito menos estressante ao compartilhar seus dados. Além disso, se você combiná -lo com firewalls, sua rede local permanecerá protegida, por mais persistente um invasor em potencial!