Wenn Sie fragen, was ein Gruppenschlüsselrotationsintervall ist, haben Sie sich ziemlich tief in die Prozesse eingetaucht, die kaum auffällig sind, weil sie im Hintergrund geschehen und im Schatten viel größerer Dinge auftreten.

Das Gruppenschlüssel -Rotationsintervall passiert in einem drahtlosen Netzwerk , in dem mehr als zwei Geräte verbunden sind. Es ist eine Sicherheitsmethode, und um sie zu verstehen, müssen wir die Notwendigkeit der drahtlosen Sicherheit, der Protokolle und der Funktionsweise der Gruppenschlüsselrotation diskutieren.

Die Notwendigkeit der Wi-Fi-Sicherheit

Wenn es keine Bedrohung gäbe, wären Wi-Fi-Sicherheitsprotokolle nicht erfunden worden. Es gibt jedoch echte Bedrohungen, die unsere drahtlose Verbindung ausnutzen können, um unseren Geräten und anderen ernsthaften Schaden zuzufügen. Hier sind einige Szenarien:

- MITM-Angriffe: AKA-Man-in-the-Middle-Angriffe sind Fälle, in denen jemand die Botschaft von Ihnen und Ihrem engsten Freund ändern kann, wenn er ausreichend geschickt wird, und dies kann ein ernstes Missverständnis verursachen.

Mann-in-the-Middle-Angriff

- Datenmanipulation: Wenn es keine Wi-Fi-Sicherheit gäbe, gibt es für jemanden viele Möglichkeiten, die Daten auf Ihren Geräten zu manipulieren, ohne dass Sie es wissen, bis Sie bemerken, dass jemand, der einige häufig verwendete Dateien verwendete, manipuliert.

- Paketschnüffeln: Paketschnüffler sind Software, mit der Datenpakete analysiert werden, die in Ihr Netzwerk ein- und aussteigen. Obwohl diese hauptsächlich für gute Dinge wie die Behebung von Problemen in einigen Diensten, z. B. E -Mails, Browser -Apps usw. verwendet werden, usw.

Was ist Paket schnüffelt

- Passwort entschlüsselt: Es gibt Tools wie Passwort entschlüsselt, aber Hacker können Ihr ungeschütztes Netzwerk verwenden, um Ihre Passwörter zu entschlüsseln. Konten wie PayPal, Ihr Online -Banking -Konto usw.

Wi-Fi-Sicherheitsprotokolle

Einer der wichtigsten Gründe, warum wir Wi-Fi-Sicherheitsprotokolle benötigen, ist, dass wir nicht möchten, dass jemand auf unser Heimnetzwerk zugreift , die damit verbundenen Geräte betrachtet und wenn sie ausreichend geschickt sind, die Konfiguration durcheinander bringen, sind diese vier Protokolle entwickelt:

- WEP: Wired Aquivalent Datenschutz bieten Daten Vertraulichkeit, die einer verdrahteten Verbindung entspricht. Daher der Name. Dieses Protokoll wird jedoch wahrscheinlich von niemandem verwendet, da es von der WPA abgelöst wurde.

- WPA: Der Wi-Fi-geschützte Zugriff wurde von der Wi-Fi-Allianz erstellt, um das WEP aufgrund von Sicherheitsproblemen zu ersetzen. Dies war nur eine vorübergehende Lösung für die Sicherheitsprobleme, mit denen WEP konfrontiert war, und sie bauten sie nur, um die Sicherheit aufrechtzuerhalten, bis sie WPA2 entwickelten.

- WPA2 : Dieses Protokoll benötigt den Benutzer, um das SSID und das Kennwort zu verwenden, damit ein Verschlüsselungsschlüssel für das Gerät generiert wird, und der Benutzer würde das Gerät mit diesem einzigartigen Schlüssel mit dem Netzwerk verbinden.

- WPA3 : Das endgültige Sicherheitsprotokoll, das Zugriff gewährt, ohne dass das Passwort drahtlos an das Gerät gesendet werden muss. Dadurch wird die Möglichkeit beseitigt, dass jemand das Passwort remote greift und Ihr drahtloses Heimnetz eingibt.

Unsere Empfehlung für die drahtlose Sicherheit

Es gibt verschiedene Tipps und Tricks, die Sie in Ihrem drahtlosen Netzwerk verwenden können, um die Sicherheit zu verbessern. Diese können sich für Heimnetzwerke oder Wi-Fi-Netzwerke für Unternehmen gelten. Einige Schritte müssen möglicherweise in Ihrem Router anmelden. Tun Sie dies, und Sie können sich viel sicherer fühlen:

Schalten Sie den drahtlosen Administratorzugriff aus

Niemand sollte in der Lage sein, drahtlos auf die Einstellungen auf die Einstellungen auf Ihre Router zugreifen zu können, insbesondere wenn Sie Ihren Standard -Benutzernamen und Ihr Passwort nicht geändert haben. Alle Router werden mit Standard -Benutzernamen und Passwörtern geliefert.

Wenn Sie den drahtlosen Administratorzugriff zulassen, kann fast jeder, der mit Ihrem WLAN angeschlossen ist, die Administratoreinstellungen Ihres Routers eingeben und sie zu manipulieren. Abgesehen von der Änderung der SSID und des Passworts könnten sie steuern, wie viel Daten an oder von Ihnen durchlaufen.

SSID, das nicht hervorsticht

Versuchen Sie, keinen Netzwerknamen zu verwenden, der auffällt, da Sie ein einfaches Ziel werden können. Halten Sie sich beim Betrieb eines Unternehmens an den generischen Namen des Routers, anstatt den Markennamen zu verwenden. Auf diese Weise bleibt das Netzwerk sicher, da es sich nicht um die meisten erkennbaren Netzwerke unterscheidet.

Es wird auch empfohlen, den generischen Namen des Routers zu halten, durch den Sie Ihren Mitarbeitern drahtlosen Zugriff bieten. Wenn Sie zu Hause sind, können Sie die Netzwerke erkennen und versuchen, einen Namen zu finden, der sich nicht so sehr von der Gruppe abheben würde.

Versuchen Sie, WPS nicht zu verwenden

Das Wi-Fi-geschützte Setup ist eine unsichere Methode zum Verbinden von Geräten mit Ihrem drahtlosen Netzwerk. Es ist eine Synchronisation, bei der Ihr Router ein Signal mit der Taste sendet, und das Gerät, das Sie drücken, empfängt das Signal und die Taste.

Somit ist das Gerät jetzt verbunden. Aber fast jeder kann sich auf diese Weise verbinden, und dies macht es weit weniger sicher als andere Verbindungsmethoden. Wenn es eine Option gibt, um die WPS -Taste zu deaktivieren, tun Sie dies.

Mehrere Netzwerke

Wenn Sie ein Unternehmen führen, halten Sie das Unternehmensnetzwerk und das öffentlich zugängliche WLAN getrennt. Halten Sie das Unternehmensnetzwerk sicher und unzugänglich für die Öffentlichkeit, dh das Passwort nicht aus.

Machen Sie es zu einer Unternehmensrichtlinie , das Passwort nicht mit nicht autorisiertem Personal zu teilen . Dies sollte eine Richtlinie in jedem großen Unternehmen sein, da es wichtig ist, dass vertrauliche Daten vertraulich bleiben.

Was sind Gruppenschlüssel?

Einer der integralen Teile der Wi-Fi-Sicherheit ist der Gruppenschlüssel. Der Router verteilt diese Schlüssel an alle Geräte, die mit dem drahtlosen Netzwerk verbunden sind. Der Router kümmert sich um die Gruppenschlüsselverteilung und sie sind notwendig, weil:

- Sie beseitigen die Notwendigkeit, dass der Router Kopien von Daten an alle Geräte senden muss.

- Es ist nicht erforderlich, jedes Gerät mit dem Router getrennt zu kombinieren.

- Stattdessen überträgt der Router einfach die Originaldaten an alle Geräte.

- Jedes Gerät basiert auf den Gruppenschlüssel, um die Nachrichten zu empfangen.

- Gruppenschlüssel helfen dabei, die Daten zu verschlüsseln, aber es gibt verschiedene Typen.

Wie funktioniert Gruppenschlüsselrotationsintervall?

Wir würden beschreiben, wie dies in Schritten funktioniert. Es beginnt mit der Schlüsselverteilung und es ist eine Notwendigkeit, einen GMK (Gruppen -Master -Key) zu erstellen und den GTK (Group Temporal Key) zu verwenden, um den GEK (Gruppenverschlüsselungsschlüssel) und den GIK (Gruppenintegritätstaste) zu erhalten.

Anstatt die Situation zu überkomplizieren, sollten Sie sagen, dass sich all diese Schlüssel entsprechend der Konfiguration Ihres Routers ändern. Daher macht es ein Gerät fast unmöglich, innerhalb des Netzwerks zu kommunizieren, ohne diesen 4-Key-Handschlag auszuführen.

Wie reflektiert dies Ihre Benutzererfahrung?

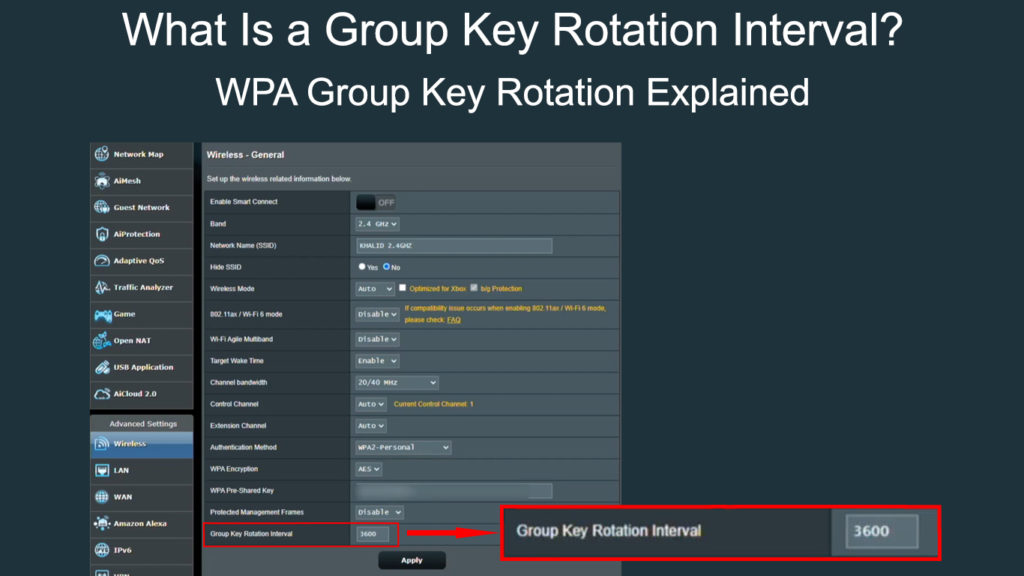

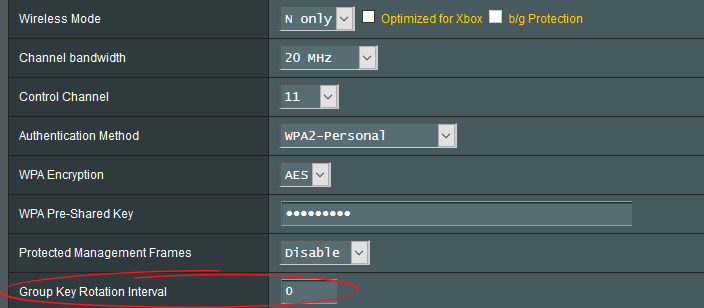

Nun, zusätzliche Sicherheit ist immer ein Plus und bei den meisten Routern können Sie das Gruppenschlüsselrotationsintervall ändern. Sie können es auf jeden Zeitraum einstellen, von dem Sie glauben, dass es für Sie am besten funktioniert. Ihre Geräte werden jedoch eine Trennung erleben, sobald diese Zeit vergeht.

Jetzt wird der Schlüssel automatisch von Ihrem Router generiert, und sobald der Schlüssel aktualisiert ist, müssen Sie ein neues Passwort eingeben. Der Schlüssel ändert das Kennwort nicht, daher ist eine automatische Wiederverbindung möglich.

Es gibt eine Instanz, in der das Gruppenschlüsselintervall auf 0 gesetzt werden sollte, wenn Sie Wi-Fi-Erweiterungen in Ihrem Zuhause haben. Setzen Sie dann das Schlüsselintervall der Extenders -Gruppen auf einen gewissen Wert. Es ist am besten, die Einstellung unverändert zu lassen.

Abschluss

Die drahtlose Sicherheit ist notwendig, da viele Fälle von Verstößen und Angriffen gemeldet wurden. Es gibt mehrere Wi-Fi-Sicherheitsprotokolle im Spiel, und es gibt das Gruppenschlüsselrotationsintervall, das uns noch mehr Sicherheit gibt. Legen Sie sich nicht mit der Einstellung an, wenn Sie es nicht benötigen, und wenn Sie dies tun, können Sie das Intervall so niedrig oder so hoch wie youd mögen.