Preguntar qué es un intervalo de rotación clave de grupo significa que ha cavado bastante profundamente en los procesos que apenas son notables porque están sucediendo en el fondo y están a la sombra de cosas mucho más grandes.

El intervalo de rotación de la clave del grupo es algo que sucede en una red inalámbrica donde hay más de dos dispositivos conectados. Es un método de seguridad, y para entenderlo, necesitamos discutir la necesidad de la seguridad inalámbrica, los protocolos y cómo funciona la rotación clave del grupo.

La necesidad de la seguridad de Wi-Fi

Si no hubiera amenaza, los protocolos de seguridad de Wi-Fi no habrían sido inventados. Sin embargo, existen amenazas genuinas que pueden explotar nuestra conexión inalámbrica para hacer daños graves a nuestros dispositivos y otros. Aquí hay algunos escenarios:

- Ataques de MITM: AKA, los ataques del hombre en el medio son casos en los que alguien puede cambiar el mensaje de usted y su amigo más cercano si son lo suficientemente hábiles, y esto puede causar un malentendido grave.

Ataque de hombre en el medio

- Manipulación de datos: si no había seguridad Wi-Fi, habría muchas oportunidades para que alguien manipule los datos de sus dispositivos sin que sepa hasta que note que alguien manipuló algunos archivos de uso frecuente.

- Packet Sniffing: los sniffers de paquetes se utilizan para analizar los paquetes de datos que entran y salen de su red. Aunque estos se usan principalmente para cosas buenas como solucionar problemas con respecto a algunos servicios, por ejemplo, correo electrónico, aplicaciones de navegador, etc.

¿Qué es el olfato?

- Decryto de contraseña: hay herramientas como los descifrados de contraseñas, pero los piratas informáticos pueden usar su red sin protección para descifrar sus contraseñas. Cuentas como PayPal, su cuenta bancaria en línea, etc.

Protocolos de seguridad de Wi-Fi

Una de las razones más importantes por las que necesitamos protocolos de seguridad Wi-Fi es que no queremos que alguien acceda a nuestra red doméstica , viendo los dispositivos conectados a él y, si es lo suficientemente experto, jugando con la configuración, por eso se desarrollaron estos cuatro protocolos:

- WEP: Privacidad equivalente con cable ofreció confidencialidad de datos equivalente a una conexión cableada. De ahí el nombre. Sin embargo, este protocolo probablemente ya no sea utilizado por nadie, ya que ha sido reemplazado por el WPA.

- WPA: El acceso protegido de Wi-Fi fue creado por la Alianza Wi-Fi para reemplazar el WEP debido a problemas de seguridad. Esta fue solo una solución temporal a los problemas de seguridad que enfrentó WEP, y la construyeron solo para mantener la seguridad hasta que desarrollaron WPA2.

- WPA2 : este protocolo necesita que el usuario use el SSID y la contraseña para que se generaría una clave de cifrado para el dispositivo, y el usuario conectaría dicho dispositivo a la red con esa clave única.

- WPA3 : El protocolo de seguridad final que otorga acceso sin la necesidad de enviar la contraseña de forma inalámbrica al dispositivo . Esto elimina la posibilidad de que alguien tome la contraseña de forma remota y ingrese a su red inalámbrica.

Nuestra recomendación para la seguridad inalámbrica

Hay diferentes consejos y trucos que puede usar en su red inalámbrica para mejorar su seguridad. Estos pueden aplicarse a las redes domésticas o las redes Wi-Fi de la empresa, y algunos pasos pueden requerir que inicie sesión en su enrutador. Haz esto y puedes sentirte mucho más seguro:

Apague el acceso de administrador inalámbrico

Nadie debería poder acceder a la configuración de sus enrutadores de forma inalámbrica, especialmente si no ha cambiado su nombre de usuario y contraseña predeterminados . Todos los enrutadores vienen con nombres de usuario y contraseñas predeterminados.

Cuando permite el acceso de administrador inalámbrico, casi cualquier persona conectada a su Wi-Fi puede ingresar la configuración de administración de su enrutador y alterar con ellos. Además de cambiar el SSID y la contraseña , podrían controlar cuántos datos llegan a través de usted o de usted.

Ssid que no se destaca

Trate de no usar un nombre de red que se destaque, porque puede convertirse en un objetivo fácil. Al ejecutar un negocio, adhiérase al nombre genérico del enrutador en lugar de usar la marca. De esta manera, la red sigue siendo segura ya que no es tan distinta de la mayoría de las redes detectables.

También se recomienda mantener el nombre genérico del enrutador a través del cual proporciona acceso inalámbrico a sus empleados. Cuando esté en casa, puede detectar las redes e intentar encontrar un nombre que no se destaque tanto del grupo.

Intenta no usar WPS

La configuración protegida por Wi-Fi es un método inseguro para conectar dispositivos a su red inalámbrica. Es una sincronización donde su enrutador envía una señal con la tecla, y el dispositivo que está presionando el botón recibe la señal y la tecla.

Por lo tanto, el dispositivo ahora está conectado. Pero casi cualquier persona puede conectarse de esta manera, y esto lo hace mucho menos seguro que otros métodos de conexión. Si hay una opción para deshabilitar el botón WPS, hágalo.

Múltiples redes

Finalmente, si está ejecutando un negocio, mantenga la red de la empresa y el Wi-Fi accesible públicamente separado. Además, mantenga la red de la empresa segura e inaccesible para el público, es decir, no entregue la contraseña.

Haga que sea una política de la empresa no compartir la contraseña con personal no autorizado. Esta debería ser una política en todas las empresas importantes, ya que es esencial que los datos confidenciales sigan siendo confidenciales.

¿Qué son las claves grupales?

Una de las partes integrales de la seguridad Wi-Fi es la clave del grupo. El enrutador distribuye estas claves a todos los dispositivos conectados a la red inalámbrica. El enrutador maneja la distribución de la clave del grupo, y son necesarias porque:

- Eliminan la necesidad de que el enrutador envíe copias de datos a todos los dispositivos.

- No hay necesidad de emparejar cada dispositivo con el enrutador por separado.

- En cambio, el enrutador simplemente transmite los datos originales a todos los dispositivos.

- Cada dispositivo se basa en las claves de grupo para recibir los mensajes.

- Las claves de grupo ayudan a cifrar los datos, pero hay diferentes tipos.

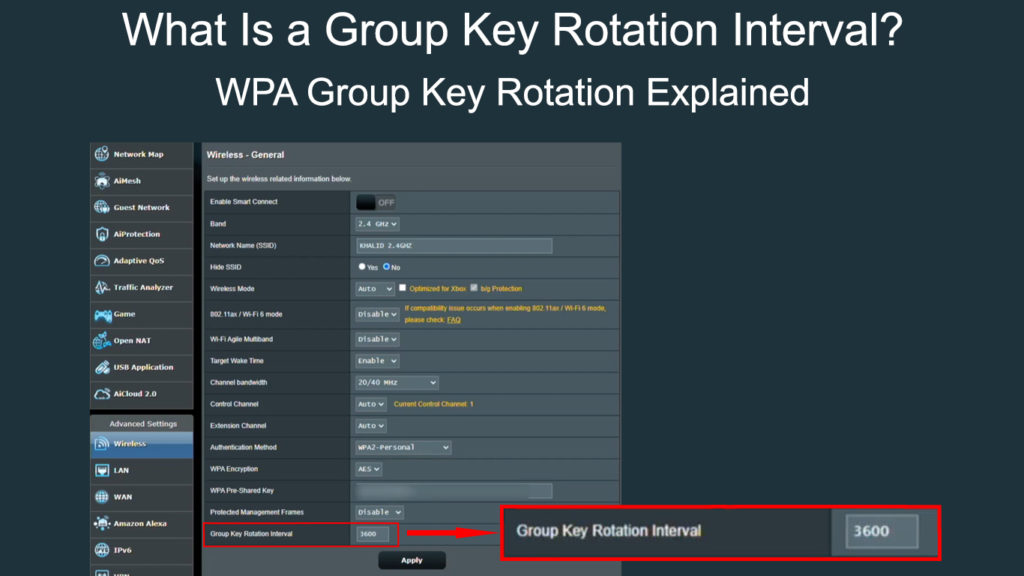

¿Cómo funciona el intervalo de rotación de la clave de grupo?

Íbamos a describir cómo funciona esto en pasos. Comienza con la distribución de la clave, y tiene la necesidad de crear un GMK (clave maestra de grupo) y usar el GTK (clave temporal de grupo) para obtener el GEK (clave de cifrado de grupo) y la GIK (clave de integridad de grupo).

En lugar de complicar en exceso la situación, le dirían que todas estas claves cambian de acuerdo con la configuración de su enrutador . Por lo tanto, hace que sea casi imposible que un dispositivo se comunique dentro de la red sin realizar este apretón de manos de 4 teclas.

¿Cómo refleja esto sobre su experiencia de usuario?

Bueno, la seguridad adicional siempre es una ventaja y, con la mayoría de los enrutadores, puede cambiar el intervalo de rotación clave del grupo. Puede establecerlo en cualquier período que crea que podría funcionar mejor para usted. Sin embargo, sus dispositivos experimentarán una desconexión una vez que pase el tiempo.

Ahora, la clave es generada por su enrutador automáticamente, y una vez que la clave se actualice, no tendrá que ingresar una nueva contraseña. La clave no cambia la contraseña, por lo tanto, es posible la reconexión automática.

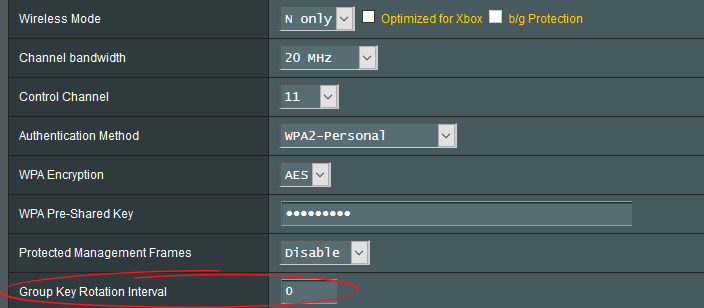

Hay una instancia en la que el intervalo clave del grupo debe establecerse en 0. Cuando tiene extensores de Wi-Fi en su hogar. Luego, establezca el intervalo clave del grupo de extensores en algún valor. Es mejor dejar la configuración sin cambios.

Conclusión

La seguridad inalámbrica es necesaria porque ha habido muchos casos reportados de infracciones y ataques. Hay varios protocolos de seguridad de Wi-Fi en juego, y hay el intervalo de rotación clave del grupo que nos brinda aún más seguridad. No se meta con la configuración si no lo necesita, y si lo hace, no dude en establecer el intervalo tan bajo o tan alto como desee.