Perguntar o que é um intervalo de rotação chave em grupo significa que você se aprofundou nos processos que são quase imperceptíveis porque eles estão acontecendo em segundo plano e estão na sombra de coisas muito maiores.

O intervalo de rotação da chave do grupo é algo que acontece em uma rede sem fio , onde há mais de dois dispositivos conectados. É um método de segurança e, para entendê -lo, precisamos discutir a necessidade de segurança sem fio, os protocolos e como funciona a rotação das chaves do grupo.

A necessidade da segurança Wi-Fi

Se não houvesse ameaça, os protocolos de segurança Wi-Fi não teriam sido inventados. No entanto, existem ameaças genuínas por aí que podem explorar nossa conexão sem fio para causar sérios danos aos nossos dispositivos e a outros. Aqui estão alguns cenários:

- Ataques MITM: AKA Ataques Man-in-the-Middle são casos em que alguém pode mudar a mensagem de você e de seu amigo mais próximo, se for qualificado o suficiente, e isso pode causar um mal-entendido sério.

Ataque de homem no meio

- Manipulação de dados: se não houvesse segurança Wi-Fi, haveria muitas oportunidades para alguém manipular os dados em seus dispositivos sem que você saiba até que você note alguém adulterado com alguns arquivos usados com frequência.

- Sniffing de pacotes: os sniffers de pacotes são software usado para analisar pacotes de dados entrando e saindo da sua rede. Embora estes sejam usados principalmente para coisas boas, como corrigir problemas em relação a alguns serviços, por exemplo, email, aplicativos de navegador etc.

O que é pacote cheirando

- Decripção de senha: existem ferramentas como descriptografias de senha, mas os hackers podem usar sua rede desprotegida para descriptografar suas senhas. Contas como PayPal, sua conta bancária on -line, etc.

Protocolos de segurança Wi-Fi

Uma das razões mais significativas pelas quais precisamos de protocolos de segurança Wi-Fi é que não queremos que alguém acesse nossa rede doméstica , visualizando os dispositivos conectados a ele e, se qualificado o suficiente, mexendo com a configuração, é por isso que esses quatro protocolos foram desenvolvidos:

- WEP: Privacidade equivalente a fio oferecida por confidencialidade de dados equivalente a uma conexão com fio. Portanto, o nome. No entanto, esse protocolo provavelmente não é mais usado por ninguém, pois foi substituído pelo WPA.

- WPA: O acesso protegido por Wi-Fi foi criado pela Aliança Wi-Fi para substituir o WEP por causa de problemas de segurança. Essa foi apenas uma solução temporária para os problemas de segurança que o WEP enfrentou, e eles a construíram apenas para sustentar a segurança até que desenvolvam o WPA2.

- WPA2 : Este protocolo precisa do usuário usar o SSID e a senha para que uma chave de criptografia seja gerada para o dispositivo, e o usuário conectaria o referido dispositivo à rede com essa chave exclusiva.

- WPA3 : o protocolo de segurança final que concede acesso sem a necessidade de enviar a senha sem fio para o dispositivo . Isso elimina a possibilidade de alguém pegar a senha remotamente e inserir sua rede doméstica sem fio.

Nossa recomendação para segurança sem fio

Existem dicas e truques diferentes que você pode usar em sua rede sem fio para melhorar sua segurança. Eles podem se aplicar a redes domésticas ou redes Wi-Fi da empresa, e algumas etapas podem exigir que você faça login no seu roteador. Faça isso e você pode se sentir muito mais seguro:

Desligue o acesso do administrador sem fio

Ninguém deve poder acessar as configurações de seus roteadores sem fio, especialmente se você não alterar seu nome de usuário e senha padrão . Todos os roteadores vêm com nomes de usuário e senhas padrão.

Quando você permite o acesso do administrador sem fio, quase qualquer pessoa conectada ao seu Wi-Fi pode inserir as configurações de administrador do seu roteador e adulterar com elas. Além de alterar o SSID e a senha , eles podem controlar a quantidade de dados para ou para você.

Ssid que não se destaca

Tente não usar um nome de rede que se destaque, porque você pode se tornar um alvo fácil. Ao administrar uma empresa, siga o nome genérico do roteador em vez de usar o nome da marca. Dessa forma, a rede permanece segura, pois não é tão distinta da maioria das redes detectáveis.

Também é recomendável manter o nome genérico do roteador através do qual você fornece acesso sem fio aos seus funcionários. Quando você está em casa, você pode detectar as redes e tentar inventar um nome que não se destacaria muito do grupo.

Tente não usar o WPS

A configuração protegida pelo Wi-Fi é um método inseguro de conectar dispositivos à sua rede sem fio. É uma sincronização em que seu roteador envia um sinal com a tecla e o dispositivo que você está pressionando o botão recebe o sinal e a tecla.

Assim, o dispositivo está agora conectado. Mas quase qualquer um pode se conectar dessa maneira, e isso o torna muito menos seguro do que outros métodos de conexão. Se houver uma opção para desativar o botão WPS, faça -o.

Várias redes

Por fim, se você estiver administrando um negócio, mantenha a rede da empresa e o Wi-Fi acessível ao público separado. Além disso, mantenha a rede da empresa segura e inacessível ao público, ou seja, não distribui a senha.

Faça uma política da empresa não compartilhar a senha com o pessoal não autorizado. Essa deve ser uma política em todas as principais empresas, pois é essencial que os dados confidenciais permaneçam confidenciais.

O que são chaves do grupo?

Uma das partes integrais da segurança Wi-Fi é a chave do grupo. O roteador distribui essas chaves para todos os dispositivos conectados à rede sem fio. O roteador lida com a distribuição das chaves do grupo, e eles são necessários porque:

- Eles eliminam a necessidade de o roteador enviar cópias de dados para todos os dispositivos.

- Não há necessidade de emparelhar todos os dispositivos com o roteador separadamente.

- Em vez disso, o roteador simplesmente transmite os dados originais para todos os dispositivos.

- Cada dispositivo depende das teclas do grupo para receber as mensagens.

- As chaves do grupo ajudam a criptografar os dados, mas existem tipos diferentes.

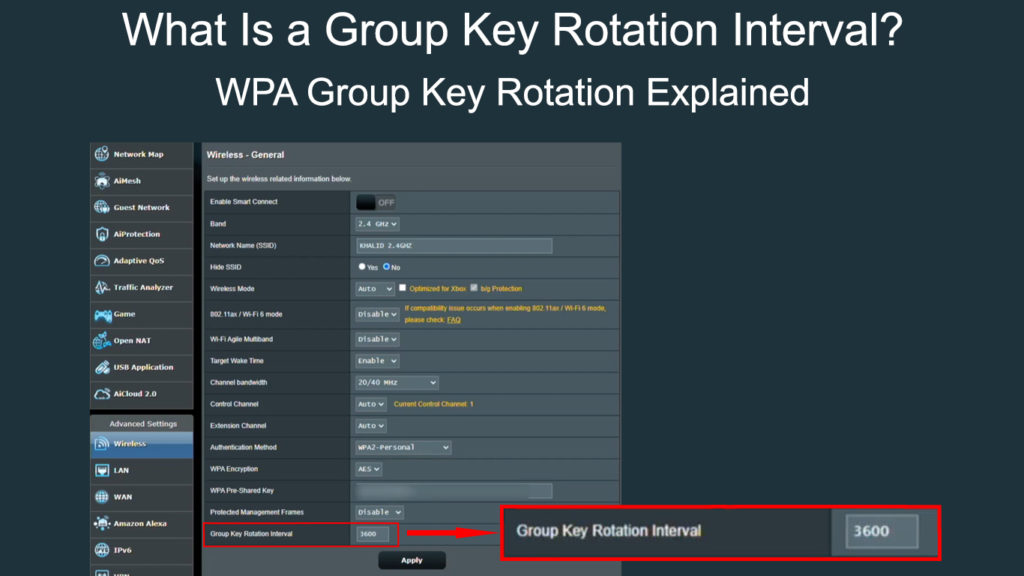

Como funciona o intervalo de rotação das chaves do grupo?

Ia descrever como isso funciona em etapas. Começa com a distribuição de chaves e há uma necessidade de criar uma GMK (Key Master Key) e usar o GTK (Chave Temporal do Grupo) para obter o GEK (Chave de Criptografia de Grupo) e o GIK (Chave de Integridade do Grupo).

Em vez de supercomplicar a situação, diria que todas essas teclas mudam de acordo com a configuração do seu roteador . Portanto, torna quase impossível para um dispositivo se comunicar dentro da rede sem executar esse aperto de mão de 4 teclas.

Como isso reflete sobre sua experiência do usuário?

Bem, a segurança adicional é sempre uma vantagem e, com a maioria dos roteadores, você pode alterar o intervalo de rotação do grupo. Você pode defini -lo em qualquer período que achar que possa funcionar para você melhor. No entanto, seus dispositivos experimentarão uma desconexão assim que passar.

Agora, a chave é gerada pelo seu roteador automaticamente e, uma vez atualizada, você não precisará inserir uma nova senha. A chave não altera a senha; portanto, é possível a reconexão automática.

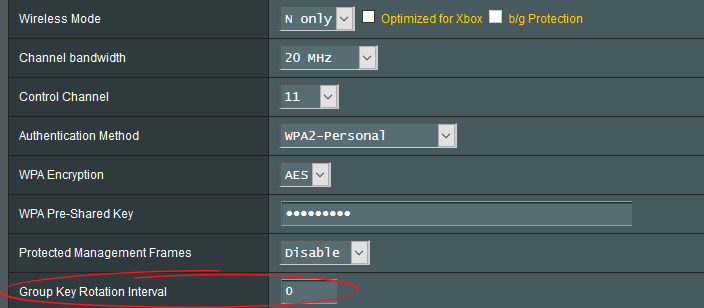

Há uma instância em que o intervalo-chave do grupo deve ser definido como 0. Quando você tiver extensores Wi-Fi em sua casa. Em seguida, defina o intervalo -chave do Grupo Extenders como algum valor. É melhor deixar o cenário inalterado.

Conclusão

A segurança sem fio é necessária porque houve muitos casos relatados de violações e ataques. Existem vários protocolos de segurança Wi-Fi em jogo, e há o intervalo de rotação do grupo que nos dá ainda mais segurança. Não mexa com a configuração, se você não precisar e, se o fizer, sinta -se à vontade para definir o intervalo para tão baixo ou tão alto quanto você gostar.