Chiedere cosa è un intervallo di rotazione della chiave di gruppo significa che hai scavato abbastanza in profondità nei processi che sono appena evidenti perché stanno accadendo in background ed sono all'ombra di cose molto più grandi.

L'intervallo di rotazione della chiave del gruppo è qualcosa che accade su una rete wireless in cui sono collegati oltre due dispositivi. È un metodo di sicurezza e per capirlo, dobbiamo discutere la necessità della sicurezza wireless, i protocolli e il funzionamento della rotazione della chiave del gruppo.

La necessità della sicurezza Wi-Fi

Se non vi fosse alcuna minaccia, i protocolli di sicurezza Wi-Fi non sarebbero stati inventati. Tuttavia, ci sono autentiche minacce là fuori che possono sfruttare la nostra connessione wireless per fare gravi danni ai nostri dispositivi e ad altri. Ecco alcuni scenari:

- Attacchi MITM: Aka Man in-the-middle sono casi in cui qualcuno può cambiare il messaggio da te e il tuo amico più caro se sono abbastanza abili, e questo può causare un grave malinteso.

Attacco man-in-the-middle

- Manipolazione dei dati: se non vi fosse alcuna sicurezza Wi-Fi, ci sarebbero molte opportunità per qualcuno di manipolare i dati sui tuoi dispositivi senza che tu non sappia fino a quando non noti qualcuno manomesso di alcuni file usati di frequente.

- Sniffing dei pacchetti: gli sniffer dei pacchetti sono software utilizzati per analizzare i pacchetti di dati che entrano e usciranno dalla rete. Sebbene questi siano utilizzati principalmente per cose buone come risolvere problemi relativi a alcuni servizi, ad es. E -mail, app per browser, ecc.

Cosa sta annusando il pacchetto

- Decrittazione della password: ci sono strumenti come i decryptors password, ma gli hacker possono utilizzare la tua rete non protetta per decrittografare le password. Conti come PayPal, il tuo conto bancario online, ecc.

Protocolli di sicurezza Wi-Fi

Uno dei motivi più significativi di cui abbiamo bisogno dei protocolli di sicurezza Wi-Fi è che non vogliamo che qualcuno acceda alla nostra rete domestica , visualizza i dispositivi collegati ad essa e se abbastanza abili, scherzando con la configurazione, ecco perché questi quattro protocolli sono stati sviluppati:

- WEP: la privacy equivalente cablata ha offerto la riservatezza dei dati equivalenti a una connessione cablata. Da qui il nome. Tuttavia, questo protocollo non è probabilmente utilizzato da nessuno in quanto è stato sostituito dal WPA.

- WPA: l'accesso protetto Wi-Fi è stato creato dall'alleanza Wi-Fi per sostituire il WEP a causa di problemi di sicurezza. Questa è stata solo una soluzione temporanea ai problemi di sicurezza che WEP ha affrontato e l'hanno costruita solo per sostenere la sicurezza fino a quando non hanno sviluppato WPA2.

- WPA2 : questo protocollo richiede all'utente di utilizzare l'SSID e la password in modo da generare una chiave di crittografia per il dispositivo e l'utente collegherebbe detto dispositivo alla rete con quella chiave univoca.

- WPA3 : il protocollo di sicurezza finale che concede l'accesso senza la necessità di inviare la password in modalità wireless al dispositivo . Ciò elimina la possibilità che qualcuno afferri la password in remoto e inserisca la tua rete di case wireless.

La nostra raccomandazione per la sicurezza wireless

Esistono diversi suggerimenti e trucchi che puoi utilizzare sulla tua rete wireless per migliorare la sua sicurezza. Questi possono applicarsi alle reti domestiche o alle reti Wi-Fi dell'azienda e alcuni passaggi potrebbero richiedere di accedere al router. Fallo e puoi sentirti molto più sicuro:

Disattivare l'accesso amministratore wireless

Nessuno dovrebbe essere in grado di accedere alle impostazioni dei tuoi router in modalità wireless, soprattutto se non hai cambiato nome utente e password predefiniti . Tutti i router sono dotati di nomi utente e password predefiniti.

Quando si consente l'accesso all'amministratore wireless, quasi chiunque sia connesso al tuo Wi-Fi può inserire le impostazioni di amministrazione del router e manomettere con loro. Oltre a cambiare la SSID e la password , potrebbero controllare quanti dati passano da o a te.

Ssid che non si distingue

Cerca di non usare un nome di rete che si distingue, perché puoi diventare un obiettivo facile. Quando si esegue un'azienda, attenersi al nome generico del router invece di utilizzare il nome del marchio. In questo modo, la rete rimane sicura in quanto non è così distinta dalle reti più rilevabili.

Si consiglia inoltre di mantenere il nome generico del router attraverso il quale si fornisce l'accesso wireless ai tuoi dipendenti. Quando sei a casa, puoi rilevare le reti e provare a trovare un nome che non si distinguerebbe così tanto dal gruppo.

Cerca di non usare WPS

L'impostazione protetta Wi-Fi è un metodo insicuro di collegamento dei dispositivi alla rete wireless. È una sincronizzazione in cui il router invia un segnale con il tasto e il dispositivo che preme il pulsante su riceve il segnale e il tasto.

Pertanto, il dispositivo è ora collegato. Ma quasi tutti possono connettersi in questo modo, e questo lo rende molto meno sicuro di altri metodi di connessione. Se c'è un'opzione per disabilitare il pulsante WPS, fallo.

Reti multiple

Infine, se gestisci un'azienda, mantieni separati la rete aziendale e la Wi-Fi accessibile al pubblico. Inoltre, mantieni la rete aziendale sicura e inaccessibile al pubblico, cioè non dare la password.

Rendi una politica aziendale non condividere la password con personale non autorizzato. Questa dovrebbe essere una politica in ogni grande azienda, in quanto è essenziale che i dati riservati rimangano riservati.

Quali sono le chiavi di gruppo?

Una delle parti integrali della sicurezza Wi-Fi è la chiave del gruppo. Il router distribuisce queste chiavi a tutti i dispositivi collegati alla rete wireless. Il router gestisce la distribuzione delle chiavi del gruppo ed sono necessari perché:

- Eliminano la necessità del router di inviare copie di dati a tutti i dispositivi.

- Non c'è bisogno di abbinare tutti i dispositivi al router separatamente.

- Invece, il router trasmette semplicemente i dati originali a tutti i dispositivi.

- Ogni dispositivo si basa sulle chiavi del gruppo per ricevere i messaggi.

- Le chiavi di gruppo aiutano a crittografare i dati, ma ci sono diversi tipi.

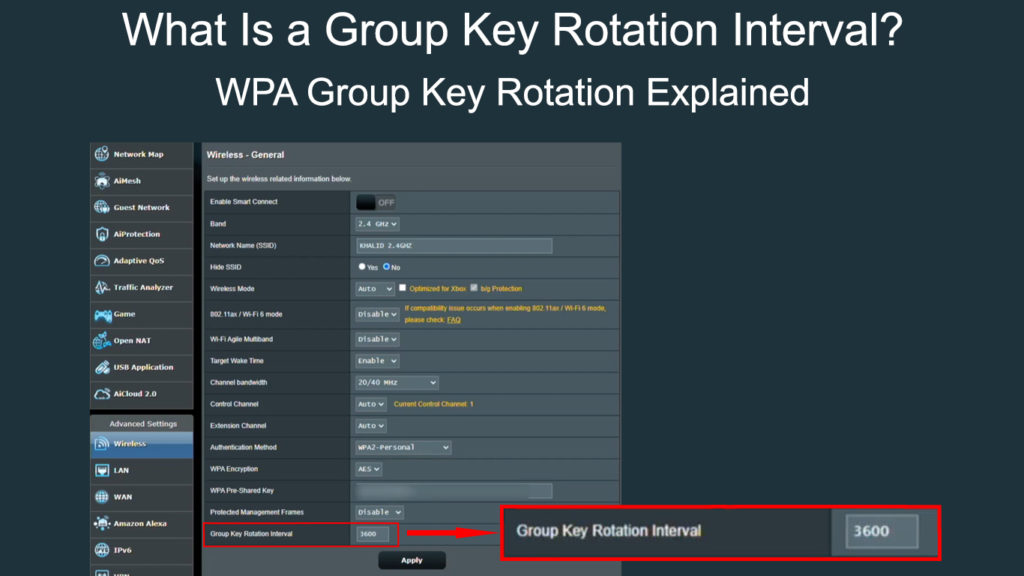

Come funziona l'intervallo di rotazione della chiave del gruppo?

Stavano per descrivere come funziona in passi. Si inizia con la distribuzione delle chiavi e c'è la necessità di creare una GMK (Key Master Key) e utilizzare la GTK (Tasto temporale di gruppo) per ottenere la chiave di crittografia GEK (gruppo) e la chiave di integrità GIK (Gruppo).

Invece di comparire eccessivamente la situazione, ti avrebbero detto che tutte queste chiavi cambiano in base alla configurazione del tuo router . Quindi, rende quasi impossibile per un dispositivo comunicare all'interno della rete senza eseguire questa stretta di mano a 4 chiavi.

Come si riflette sulla tua esperienza utente?

Bene, l'aggiunta di sicurezza è sempre un vantaggio e, con la maggior parte dei router, è possibile modificare l'intervallo di rotazione della chiave del gruppo. Puoi impostarlo in qualsiasi periodo che pensi possa funzionare per te. Tuttavia, i tuoi dispositivi sperimenteranno una disconnessione una volta che il tempo passa.

Ora, la chiave viene generata automaticamente dal router e una volta aggiornato la chiave, non dovrai inserire una nuova password. La chiave non modifica la password, pertanto è possibile la riconnessione automatica.

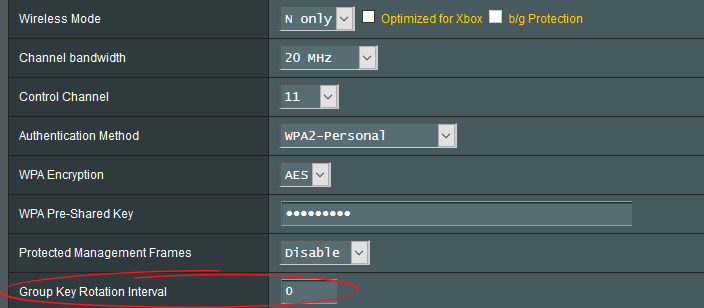

Esiste un'istanza in cui l'intervallo chiave del gruppo dovrebbe essere impostato su 0. Quando si dispone di estensori Wi-Fi nella tua casa. Quindi, impostare l'intervallo della chiave del gruppo Extenders su un certo valore. È meglio lasciare l'impostazione invariata.

Conclusione

La sicurezza wireless è necessaria perché ci sono stati molti casi segnalati di violazioni e attacchi. Ci sono diversi protocolli di sicurezza Wi-Fi in gioco e c'è l'intervallo di rotazione della chiave del gruppo che ci dà ancora più sicurezza. Non scherzare con l'impostazione se non è necessario, e se lo fai, sentiti libero di impostare l'intervallo in basso o più alto che desideri.